Nei precedenti blogpost vi ho parlato di cosa è un secrets manager (e del motivo per cui dovreste averne la necessità) ed ho fatto una overview dell'architettura di Conjur e dei suoi system requirements.

Un secrets manager non può fare il suo lavoro se non può parlare con chi ha bisogno di chiedergli i segreti ed è qui che arriva la "magia" di Conjur, gli "authenticator" a cui Conjur demanda le sue funzionalità di autenticazione.

Questa che vi metto qui sotto la lista "grezza" degli authenticators disponibili:

| authn | Defines the Conjur default authenticator. Authentication for both users and hosts is based on an ID and API key. |

| authn-oidc | Leverages the identity layer provided by OIDC to allow applications to authenticate with Conjur and retrieve secrets needed for connecting to services such as a database. |

| authn-iam | Enables an AWS resource to use its AWS IAM role to authenticate with Conjur. |

Enables an Azure resource to authenticate with Conjur | |

Enables an application to authenticate to Conjur using a JWT from a JWT Provider. | |

Enables a Google Cloud Platform resource to authenticate with Conjur | |

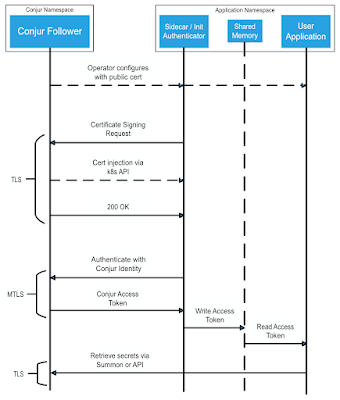

| authn-k8s | Authenticates hosts that are Kubernetes resources, such as a Kubernetes namespace, deployment, stateful set, and others. Authentication is certificate-based using a mutual TLS connection. |

| authn-ldap | Authenticates users based on an LDAP directory. |

- Kubernetes (locali o cloud)

- API gateway

- Jenkins

- Ansible

- Puppet

- Terraform

- Cloud services

Nessun commento:

Posta un commento